728x90

- 브루트포스 공격 medium

low에서 풀었던 아이디, 패스워드로 로그인하면 로그인된다. 난이도랑 상관없이 id, pw 모두 같다.

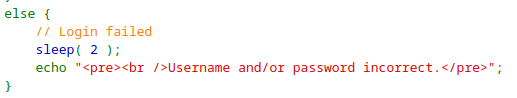

그리고 임의의 id, pw를 넣어 실패 반응을 보니 약간 느리게 결과가 나와서 view-source를 보니 sleep(2)초가 걸려 low단계보단 보안을 해놓은 상태였다.

- 브루트포스 공격 high

high에서는 로그인 실패를 반응을 확인하기 위해 임의의 값을 넣었더니 csrf 토큰값이 일치해야 로그인 되는 형태였다.

토큰값이 어딨는지 확인하기 위해 크롬 개발자모드에서 hidden 값을 지운 결과 csrf 값을 넣는 폼이 나왔다.

그리고 view-source를 보니 sleep값도 0~3으로 랜덤하게 설정하여 보안 수준을 높였다.

[sleep이 2로 고정하면 2초일 때만 로그인 실패로 넘길 수 있기 때문에 랜덤값이 더 높다.]

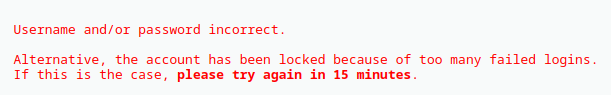

- 브루트포스 공격 Impossible

임의의 id, pw를 넣어 반응을 확인한 결과 로그인 텀을 15분으로 늘렸다.

'해킹과 보안 동향 > DVWA' 카테고리의 다른 글

| dvwa. CSRF #3-1(low) (0) | 2023.05.23 |

|---|---|

| dvwa. 커맨드 인젝션 #2-2(medium, high, impossible코드 분석) (0) | 2023.05.23 |

| dvwa. 커맨드인젝션 공격#2-1(low) (0) | 2023.05.23 |

| dvwa. 브루트포스 공격 #1-1[low] (0) | 2023.05.10 |

| dvwa 구축 (0) | 2023.05.10 |