728x90

MEDIUM

- low에서 했던 공격을 똑같이 시도했더니 공격이 성공했다.

view-source를 보면 특별하게 low와 다른점은 보이지 않았다.

- 버프스위트로 값을 넘길 때를 비교해보니 step2에서 passed_captcha값이 추가 되었다.

하지만 클라이언트 측에서 값을 조작할 수 있기 때문에 소용이 없었던 것이다.

passed_captcha는 보안 인증을 통과했음을 나타내는 변수로 볼 수 있다.

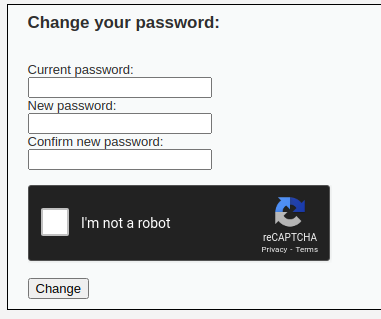

HIGH

- high의 view-source코드를 분석해 보면 또다른 검증 로직이 보이는데 step1에 있었던 [g-recaptcha-response]값이 'hidd3n_valu3'이고 [HTTP_USER_AGENT]가 'reCAPTCHA'이면 될 것으로 보인다.

- 버프스위트에서 똑같이 proxy -> http history에서 step1에 해당하는 request를 찾은 후 user-agent와 g-recaptcha-response값을 바꿔주고 비밀번호도 원하는 값으로 변경해주면 된다.

IMPOSSIBLE

- 정리하기

'해킹과 보안 > DVWA' 카테고리의 다른 글

| dvwa. sql 인젝션[blind] #8-1(low) (0) | 2023.06.05 |

|---|---|

| dvwa. sql 인젝션 #7-1(low) (0) | 2023.05.31 |

| dvwa. 파일 업로드 공격 #5-2(medium, high, impossible) (0) | 2023.05.29 |

| dvwa. CAPTCHA 공격 #6-1(low) (0) | 2023.05.27 |

| dvwa. 파일 업로드 공격 #5-1(low) (0) | 2023.05.26 |