01 IP 주소 추적에 대한 이해

02 IP 주소 추적하기

1. IP 주소 추적에 대한 이해

- IP 정보를 확인할 수 있는 사이트 : https://www.ip-tracker.org/

(정확하지 않다)

2. IP 주소 추적하기

2.1 메일 이용하기

- 공격 대상의 IP 주소를 추적하는 방법 중 메일을 통한 IP 주소 추적이 있다.

아무 메일에서 다음과 같이 원본 메일 보기를 하면 IP 정보 및 전송 정보가 많이 포함되어 있다.

#구글 이메일 헤더 분석 과정

1. 헤더를 확인하려는 이메일 열기

2. 답장 옆의 더보기에 원본 보기를 클릭

3. 페이지에서 텍스트를 복사

4. 메일 헤더 도구 열기

5. '여기에 이메일 헤더를 붙여 넣기'에 헤더를 붙여 넣기

6. 위 헤더 분석을 클릭

1) 1차 메일 서버 정보

메일을 작성한 후 목적지로 전송하기 위해 서버에 메일을 저장하는 단계에 대한 정보를 담고 있다. 메일을 이용한 IP 추적에서 가장 중요한 정보일 것이다.

2) 2차 메일 서버 정보

-> 209.85.220.69에서 google.com 서버의 메일 서버로 전송되었음을 나타낸다.

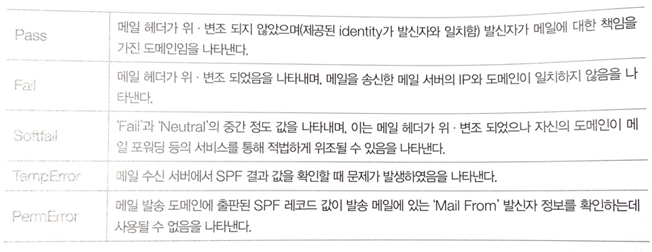

Received-SPF의 경우, 주요 메일 서버와 IP를 등록해두고, 메일이 전송된 서버의 IP와 메일 주소를 확인하여 스팸 메일 여부를 검사한 결과를 표시해준다.

3) 3차 메일 서버 정보

-> 위 IPv6 서버에 의해 메일이 수신되었음을 나타내고 있다.

4) 4차 메일 서버 정보

-> 위의 IPv6 서버에 의해 메일이 수신되었으며, choiboy@gmail.com으로 전송이 완료되었음을 나타낸다.

원본보기에서 클립보드를 복사하고 https://toolbox.googleapps.com/apps/messageheader/analyzeheader

에 붙여 넣으면 다음과 같이 분석할 수 있다.

2.2 P2P 서비스 이용하기

- Peer to peer pc to pc.. 로당 사자 간의 통신이라는 특성을 가지고 있어서 서비스를 이용하는 사용자의 IP 정보가 노출될 수 있다. 일반 텍스트 교환은 서버를 통해 이뤄져서 사용자의 IP를 노출시키지 않지만 음악, 사진 등 용량이 많은 경우 사용자 간 직접 통신이 이뤄진다.

2.3 웹 게시판 이용하기

- 웹 사이트 구조를 파악하고 공격하기 위해 웹 게시판에 접근한다. 그 흔적은 로그 파일 분석을 통해 확인한다.

#실습 4-1 웹 접속자의 IP 주소 확인하기

IIS 웹 서버가 설치된 서버 필요(윈도우 서버 2012)

1) 웹서버 설치 후 접속

2) 웹 서버 로그 설정 확인

- 제어판 -> 관리 도구 -> IIS 매니저에서 로그 생성에 관한 옵션을 확인

<select Fields>를 누르면 다음과 같이 로그 필드를 확인할 수 있다.

3) 웹 서버 로그 확인하기

- 'Directory'항목에서 확인할 수 있듯이 보통 C의 log에서 확인할 수 있다.

웹 서버 로그에서 클라이언트의 IP를 확인할 수 있는 것은 APT 공격을 하는데 정보 분석하기 위해서 접근 시간, 접근자 IP, 사용자 이름, 서버 포트, 접근 페이지와 메서드 등을 제공하는 좋은 취약점이다.

2.4 traceroute 이용하기

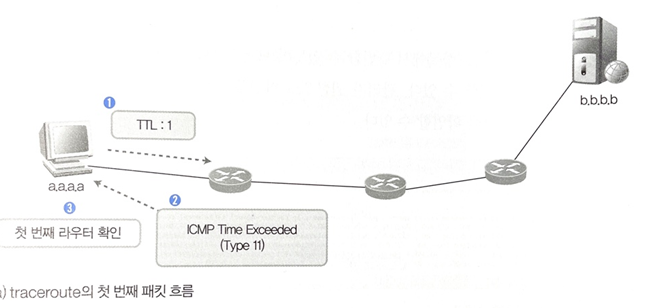

: 패킷이 목적지까지 도달하는 동안 거쳐가는 라우터의 IP를 확인하는 툴로 UDP와 ICMP, IP의 TTL 값을 이용한다. a.a.a.a에서 b.b.b.b까지 traceroute를 한다고 가정하면 다음과 같다.

1) traceroute 툴이 TTL 값을 1로 설정하고 33435번 포트로 UDP 패킷을 한 번에 세 개씩 보낸다.

2) 첫 번째 라우터는 1로 설정된 UDP 패킷의 TTL 값을 0으로 줄이고, 출발지 주소로 ICMP Time Exceeded 메시지(Type 11)를 보낸다.

3) a.a.a.a에서는 첫 번째 라우터로부터 돌아오는 패킷을 통해 첫 번째 라우터까지의 시간을 알아낼 수 있다.

4) UDP 패킷의 TTL 값을 2로 다시 설정하여 보내면, 두 번째 라우터도 첫 번째 라우터와 같은 과정을 거치게 된다.

5) 앞의 과정을 반복해 목적지 시스템에 도달하면 출발지에 ICMP Port Unreachable(Type 3) 패킷이 돌아오고 모든 과정이 끝난다.

- traceroute는 상대방의 IP 주소를 알고 있는 상태에서 상대방이 속한 인터넷 구성 등을 짐작할 수 있다.

고려할 사항은 경로가 매번 바뀌는데 고정되면 역추적을 당할 수 있다.

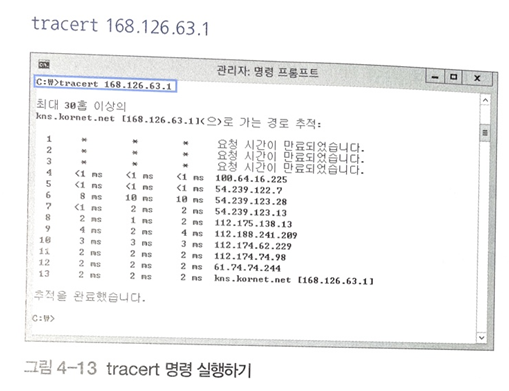

#traceroute 사용

툴로 UDP 패킷을 이용하면 상대방에게 전송되는 경로를 확인할 수 있다. ex) tracert 111.111.111.111

이외에도 Open Visual TraceRoute, Sam Spade가 있다.

-> 구글 서버 추적

연습문제

1. IP가 부족하여 사용자에게 사설 IP를 할당한 후 인터넷을 사용하게 하는 기술은 무엇인가? 2 NAT

2. ARP 공격을 분석하기 위한 웹 로그의 구성 항목이 아닌 것은 무엇인가? 3 클라이언트 포트

3. traceroute에 대한 설명 중 틀린 것은 무엇인가? 4 traceroute는 패킷이 지나는 경로가 매번 바뀌는데 고정되면 역추적을 당할 수 있다.

4. P2P 서비스의 원리를 설명하시오.

위쪽

5. traceroute 명령으로 경로를 알아볼 때 값이 항상 일치하지 않는 이유는 무엇인지 설명하시오.

traceroute는 패킷이 지나는 경로가 매번 바뀌는데 고정되면 역추적을 당할 수 있다.

'전공 공부 > 네트워크 해킹과 보안 : 정보보안 개론과 실습' 카테고리의 다른 글

| ch06 - 스니핑 / 연습문제 6장 (0) | 2021.09.28 |

|---|---|

| ch05 - 목록화 / 연습문제 5장 (0) | 2021.09.28 |

| ch03 - Whois와 DNS 조사 / 연습문제 3장 (0) | 2021.09.22 |

| 네트워크 이론 - ch01 네트워크와 보안, ch02 네트워크에 대한 이해 (0) | 2021.09.13 |

| 네트워크 해킹과 보안 정보보안 개론과 실습 : 개정 3판 (0) | 2021.09.13 |